El smishing consiste en una campaña de phishing enviada a través de mensajes de texto a dispositivos moviles. Su éxito se atribuye principalmente a que la mayoria de las personas tienen asociadas sus cuentas de usuario o bancarias con su número de teléfono móvil y son más confiadas a la hora de abrir enlaces dentro de mensajes SMS.

Las técnicas OSINT y de Pentest no solo son utilizadas para la investigación de vulnerabilidades, sino que adicionalmente pueden ser usadas para revisar la superficie de exposición de una empresa en Internet de manera preventiva. De esta forma se pueden mantener controlados en todo momento tanto los activos tangibles así como los intangibles, siendo la reputación de la empresa o marca asociada un ejemplo de estos últimos.

Monitorizar las redes abiertas para generar inteligencia se esta volviendo una necesidad cada vez más tangible y a la vez indispensable para cualquier organización, ya que realizar únicamente pruebas de hacking ético o pentesting sobre una aplicación web no necesariamente nos va a mostrar referencia a los links que están usando los usuarios maliciosos de manera fraudulenta los activos de nuestra empresa.

En este artículo vamos a ver un caso sobre como una página web es creada para efectuar smishing, aprovechando una posible brecha de seguridad en un activo web de una empresa.

Metodología

Para la realización del análisis han sido utilizadas diferentes herramientas como Maltego, Spiderfoot, PhoneInfoga entre otras. A través de los resultados de dichas herramientas se intentará determinar si dichas páginas webs son legítimas o no, y en caso de no serlas intentaremos realizar una atribución o estudio de los actores que pudieran estar detras de este tipo campañas.

El sistema operativo en el cual son ejecutadas todas estas herramientas para realizar nuestra investigación es Kali Linux.

Se realizarán pruebas de extraccion de información de fuentes abiertas en modo pasivo, esto quiere decir que no serán utilizadas herramientas como Nmap o similares que interactuen directamente con el objetivo, para no alertar que estamos realizando una investigación sobre el mismo.

Análisis

El link que se encuentra dentro los mensajes de texto recibidos tiene como finalidad abrir una web que permita obtener credenciales u otra información sensible del usuario objetivo del SMS.

A continuación vamos a proceder a realizar un analis con la información disponible en los mensajes de texto.

Estimado cliente su cuenta bancaria presenta movimientos inusuales para mayor información ingrese a hxxp://bici-acceder.cl.

Primer mensaje.

A partir de la información contenida en el primer mensaje podemos extrapolar la siguiente información:

- El número de teléfono que ha sido utilizado por los usuarios maliciosos, en principio pertenece a un abonado de la compañía teléfonica Entel, que no registra propietario (dentro del objeto de esta investigación tampoco tenemos posibilidad de obtener información a la que si podrian acceder fuerzas y cuerpos de seguridad del estado).

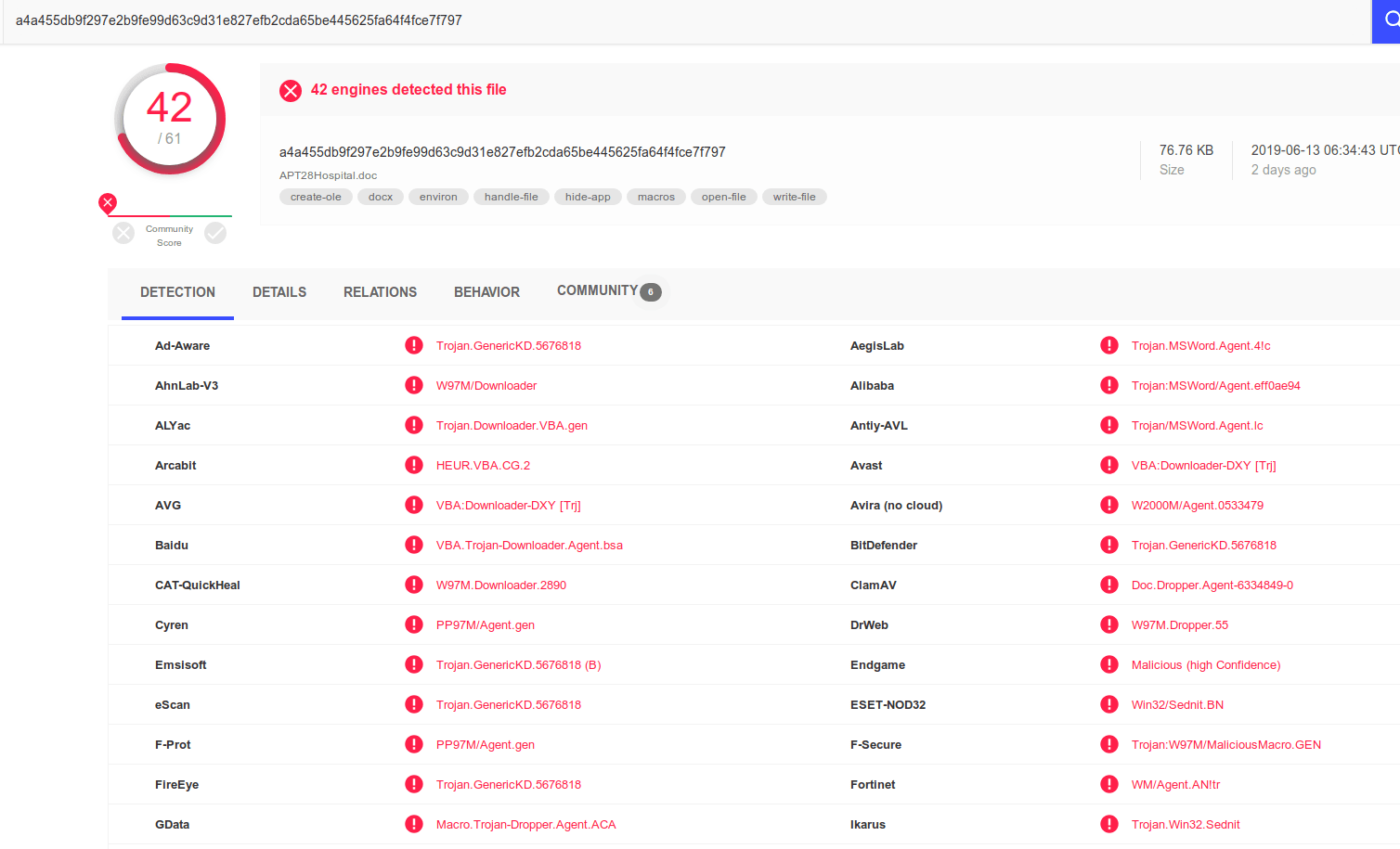

- El link bici-acceder.cl apunta con su registro A de la configuración de DNS a una IP que esta marcada como maliciosa, la cual que se encuentra ubicada en Estados Unidos.

Al verificar sus relaciones ninguna de ellas coincidía con la página del banco.

Adicionalmente se identificaron 12 puertos abiertos con los servicios asociados levantados, siendo los que pueden visualizarse en la tabla inferior.

[table id=18 /]

- El grafo de relaciones del dominio analizado tiene la siguiente estructura:

Movistar tiene información importante para usted, para conocer mas detalles ingrese aqui hxxp://l.xxxxx.cl/ec0d4952ee.

Segundo mensaje.

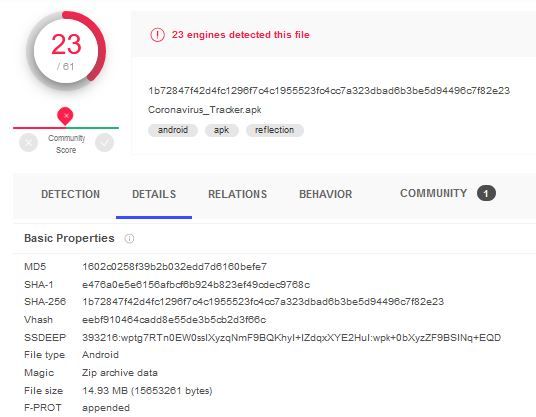

En este segundo mensaje disponemos del siguiente enlace objeto de ser analizado hxxp://l.xxxxx.cl/ec0d4952ee. Debido a que se trata de una empresa internacional hemos decidido obfuscar el propio enlace.

El grafo de relaciones del dominio extraido del enlace tiene la siguiente estructura:

Si observamos la gráfica generada por SpiderFoot podemos observar que ha sido posible recopilar bastantes datos asociados al dominio presentes en diferentes tipos de fuentes, como pueden ser listas negras.

En ese mismo sentido se ha detectado que en el caso de la página internacional objeto de esta investigación, los individuos maliciosos han aprovechado tres vulnerabilidades, que al no ser corregidas, crean el punto de entrada para realizar un ataque que puede ser clickJacking o usarse como nodo intermedio en las redirecciones que suelen utilizar en este tipo de amenazas los atacantes.

No obstante para poder contrastar esta afirmación, se debe realizar un pentest completo para verificar la posibilidad de explotación de estas vulnerabilidades por parte de un usuario malicioso (lo cual está fuera de nuestro alcance y fuera del objeto de esta análisis).

Conclusiones:

- Ambos enlaces pueden llegar a ser considerados como campañas de smishing. Los mismos cumplen con la característica del envío de mensajes de texto dirigido a personal cuidadosamente seleccionado de una compañía con el fin de engañar al usuario con el fin de robar sus credenciales u cualquier otro tipo de información sensible.

- Estas campañas maliciosas, por muy burdas que parezcan, todavía siguen siendo una amenaza debido a la falta concienzación de seguridad en el usuario medio, que por desconocimiento o por un descuido abren el enlace y ejecutan las acciones esperadas por el atacante.

- En la mayoría de las ocasiones, no revisar adecuadamente y de forma recurrente los sistemas puede suponer dejar una puerta abierta a un actor malicioso. Cuando sucede esto, suele ocasionar una brecha, lo que finalmente puede acabar dañando la reputación de la empresa, impactando en los activos o datos confidenciales de cualquier empresa que se encuentre expuesta en internet.

Recomendaciones

- No entre en sitios que no conoces y que puedas sospechar que son maliciosos.

- Cuando no sepas si el sitio es realmente malicioso, recomendamos que preguntes a un especialista en la materia. Siempre habrá alguien con buena voluntad que te podrá orientar.

- Siempre revisa los niveles de seguridad en los activos expuestos a internet.

- Sigue las recomendaciones y pautas que establezca la empresa en materia de concienciación y ciberseguridad.

- Realice un análisis OSINT recurrente sobre los activos expuestos de la empresa para ver la superficie de exposición, menciones no controladas y referencias que se puedan encontrar en las redes. Los ejercicios de pentest o un ethical hacking son una medida indispensable al igual que las técnicas OSINT que siempre nos ayudan a dar buenos resultados de forma proactiva.

Cuídense y cuiden a su vecino.

Oscar Orellana