Cuando comenzamos una investigación del tipo que sea es fundamental contar con los recursos necesarios para poder llevar a cabo esta de la manera más eficiente posible y más cuando la propia actividad está centrada en la Inteligencia de Amenazas. Disponer de un sistema donde podamos contar con ciertas herramientas ya preinstaladas es vital antes de ponernos manos a la obra con la propia investigación.

Por este hecho, hoy os traemos un artículo donde os hablamos sobre una máquina virtual desarrollada por la empresa FireEye, el cual, viene con un kit de herramientas de inteligencia de amenazas ya integradas en un mismo sistema. De esta forma estamos unificando esfuerzos en un único lugar, lo que nos puede permitir ahorrar recursos en cuanto a otras máquinas virtuales activas se refiere.

Dicha máquina se llama ThreatPursuit VM y se trata de una automatización que permite la instalación de cerca de 50 herramientas en un sistema basado en Windows 10, a través de un script desarrollado en PowerShell. ThreatPursuit es totalmente personalizable, de carácter Open Source y centrada para que analistas de inteligencia tengan un sistema común centralizado para efectuar sus investigaciones sobre amenazas. Por tanto, ThreatPursuit se convierte en una herramienta indispensable en cualquier unidad de Blue Team, Threat Intelligence y/o ciberinteligencia que necesite desplegar rápidamente varias herramientas de dicha índole en los laboratorios internos de su organización.

[su_spoiler title=»CONTENIDO DEL ARTÍCULO» open=»yes» style=»fancy» icon=»caret-square» anchor=»indice» class=»my-custom-spoiler»]

- Funcionalidades de ThreatPursuit

- Herramientas integradas en ThreatPursuit

- Desarrollo, análisis y Machine Learning

- Visualización

- Clasificación, Modelado y Hunting

- Emulación de adversarios

- Recopilación de información

- Otras utilidades

- Conclusión

- Autores del artículo

[/su_spoiler]

Funcionalidades de ThreatPursuit

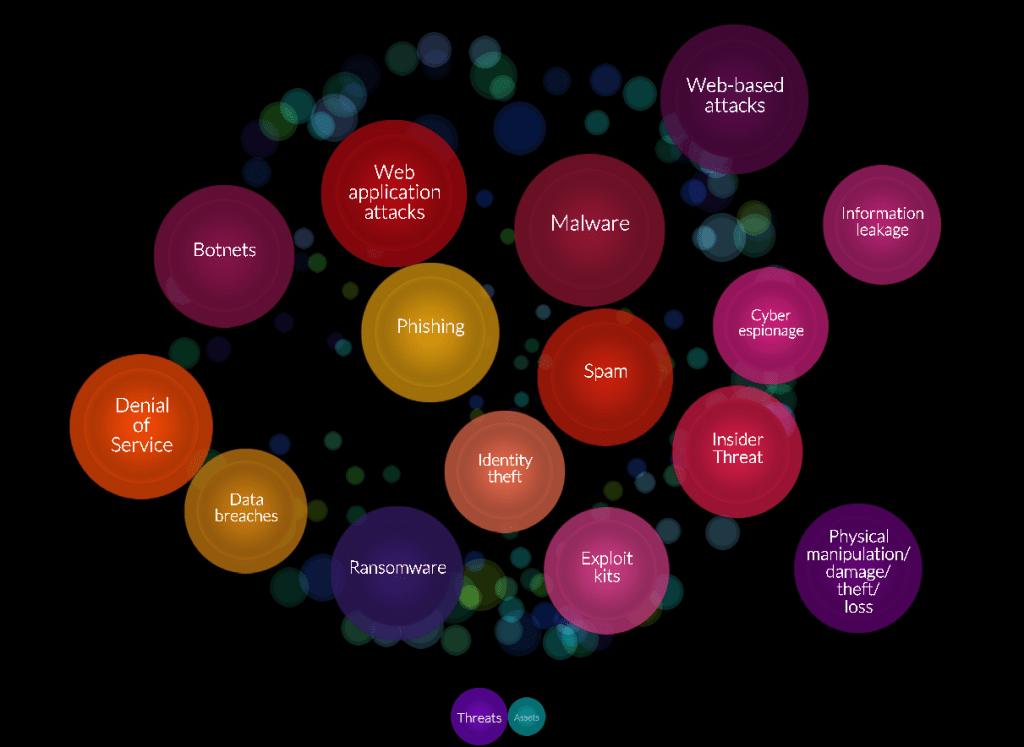

ThreatPursuit está formado por un conjunto de herramientas destinadas a analizar amenazas, que al poseer un gran numero de ellas es posible disponer de bastantes funcionalidades, donde a nivel general destacamos las siguientes:

- Realizar actividades o misiones de Threat Hunting

- Crear playbooks de adversarios usando conocimiento basado en evidencias

- Desarrollar y aplicar una gama de productos analíticos entre los diferentes datasets

- Realizar análisis de amenazas a través de artefactos y elementos forenses

- Emular las técnicas avanzadas de seguridad ofensiva

- Facilitar el intercambio de información sobre amenazas, además de informes de inteligencia

- Aplicación de técnicas de ciencia de datos y visualización de información a partir de clusters de datos

- Aprovechar las fuentes abiertas para generar inteligencia que permita proporcionar ese conocimiento único para defendernos

Herramientas integradas en ThreatPursuit

Si analizamos el repositorio de ThreatPursuit vemos que las herramientas están categorizadas y catalogadas en función de su ámbito de uso, así por ejemplo podemos encuentrarnos herramientas de Desarrollo, análisis y Machine Learning, herramientas de Visualización, herramientas de Clasificación, Modelado y Hunting, herramientas para la emulación de adversarios, recopilación de información y otras utilidades.

A continuación vamos a dar un repaso por cada una de las herramientas alojadas en cada una de estas dichas categorias, donde veremos un breve resumen de cada una de ellas.

1. Desarrollo, análisis y Machine Learning

- Shogun: Es una librería de código abierto para el aprendizaje automático, que ofrece una amplia gama de eficientes métodos de aprendizaje

- Tensorflow: Es una librería de código abierto desarrollada por Google, que facilita el desarrollo de modelos de aprendizaje

- Pytorch: Es una librería de código abierto para el aprendizaje automático, desarrollada por el laboratorio de IA de Facebook. Está pensada utilizarla en proyectos donde se necesite procesamiento del lenguaje natural

- RStudio: Se trata de un IDE o entorno de desarrollo para el lenguaje de programación R, que es el lenguaje pensado para estadística

- RTools: Es un complemento para entorno de desarrollo de Visual Studio de Microsoft, ideado para ayudar al desarrollo en el lenguaje R

- Darwin: Se trata de una plataforma para automatizar la construcción de modelos en el ámbito de la inteligencia artificial

- Keras: Es una librería escrita en Python para redes neuronales capaz de ejecutarse sobre Tensorflow, ya que se ejecuta como una API

- Apache Spark: Spark es un framework de desarrollo, ideado para el procesamiento de datos distribuidos. Se trata de una tecnología de cómputo para clústeres para cálculos rápidos

- Elasticsearch: Se trata de un servidor de búsquedas distribuido para todo tipo de datos, texto, numéricos, geoespaciales, estructurados y desestructurados

- Kibana: Es un visualizador de datos de código abierto, muy utilizado junto a Elasticsearch, para facilitar su uso

- Apache Zeppelin: Es una herramienta en la analítica de datos interactivos, permite lenguajes como Shell, Spark, SparkSQL, Hive, Elasticsearch, R, etc. Se puede utilizar a través de una interfaz web

- Jupyter Notebook: Es una aplicación web que permite crear y compartir documentos que contienen código. Fue creada por Proyecto Jupyter y es de código abierto

- MITRE Caret: Caret es el acrónimo de Cyber Analytic Repository Exploration Tool, una herramienta de interfaz gráfica para conectar las técnicas de MITRE ATT&CK con el análisis y el modelado de datos, con el fin de desarrollar capacidades defensivas

- Python (x64): Lenguaje de programación, muy utilizado en el mundo de la seguridad por su versatilidad y facilidad para programar scripts

2. Visualización

- Constellation: Constellation es un software de código abierto pensado para la visualización de datos y el análisis. Está centrado en grafos para mejorar la experiencia del análisis de datos

- Neo4J: Se trata de una base de datos orientada a grafos de software libre. Está pensada para encontrar fácilmente los relaciones entre los datos

- CMAP: Es un programa que permite realizar y visualizar mapas conceptuales de manera sencilla

3. Clasificación, Modelado y Hunting

- MISP: Son las siglas de Malware Information Sharing Platform y es una de las plataformas de Threat Intelligence más utilizadas para el intercambio de indicadores de compromiso (IoC). Disponéis de más información en la siguiente entrada: aquí

- OpenCTI: Es una plataforma de Threat Intelligence de código abierto que ayuda a compartir conocimientos y así mejorar la inteligencia de ciberseguridad en las organizaciones

- Maltego: Desarrollado por Paterva, es un software utilizado para la inteligencia de fuentes abiertas (OSINT), pudiendo encontrar información sobre personas, empresas, organizaciones, etc

- Splunk: Es un software muy conocido para la monitorización y el análisis de datos provenientes de sistemas y aplicaciones a través de una interfaz web

- Microsoft MSTIC Jupyter and Python Security Tools: Se trata de una librería para la investigación y búsqueda de información sobre seguridad en Jupyter Notebooks

- MITRE ATT&CK Navigator: Es una base de datos mantenida por MITRE que almacena el conocimiento del comportamiento del comportamiento de los adversarios

- Cortex Analyzer: Es una herramienta desarrollada por TheHive Proyect, ideada para ayudar a los analistas en la observación de todos los datos que recopilan con una sola herramienta

- Threatcrowd API: Se trata de una herramienta de Threat Intelligence que aglutina muchos servicios de obtención de información relativos a dominios, direcciones IP, emails, etc

- Threatcmd: Se trata del servicio que ofrece la información que puede encontrarse con la API de Threatcrowd

- Greynoise API and GNQL: Se trata de una herramienta para la recopilación y análisis de tráfico en busca de amenazas. Los datos se encuentran disponibles a través de su API y por medio de GNQL (GreyNoise Query Language)

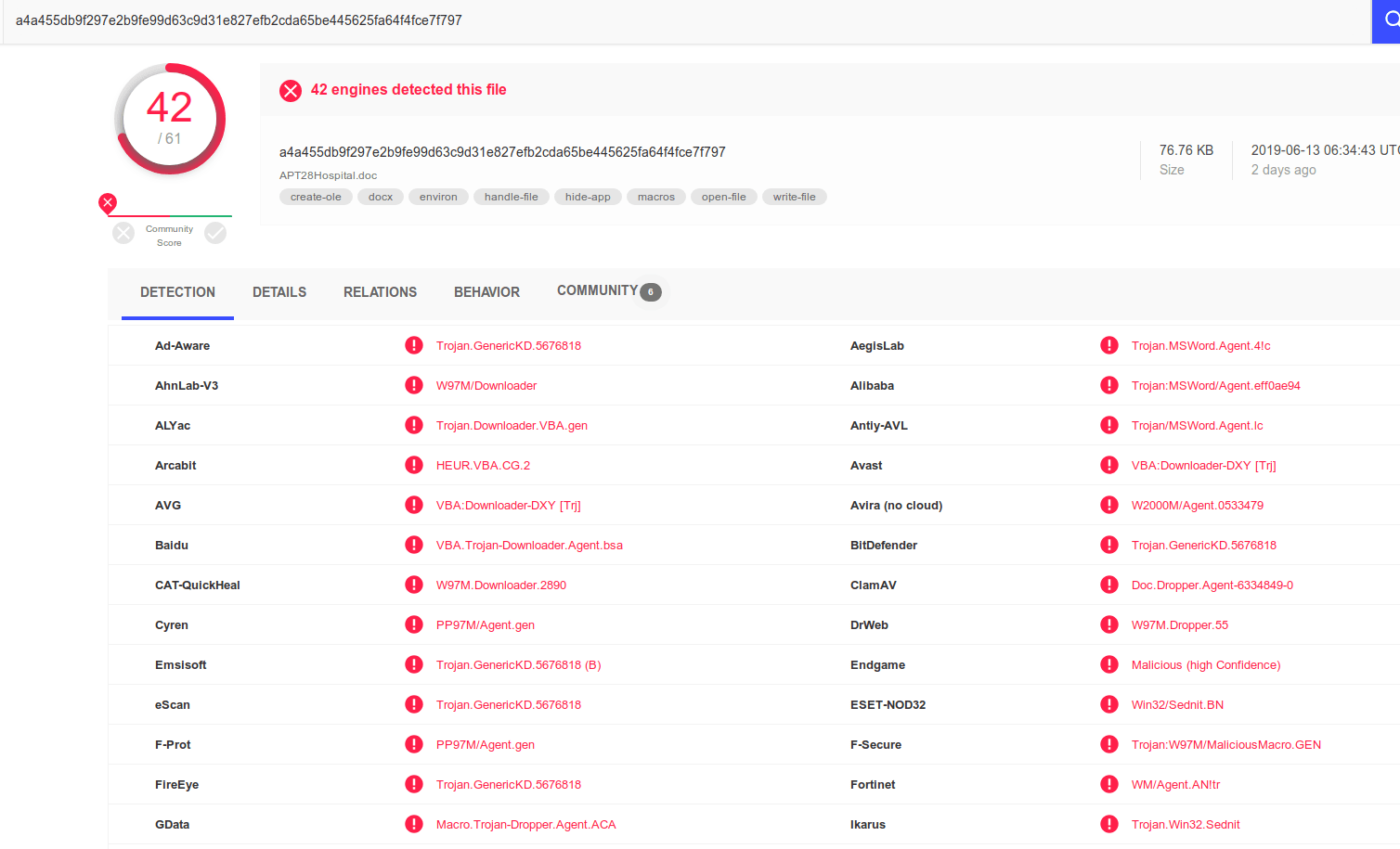

- ViperMonkey: Se trata de un motor de Visual Basic escrito en Python, diseñado para analizar y desofuscar Macros VBA maliciosas contenidas en documentos Office

- Threat Hunters Playbook: Es un proyecto de código abierto apoyado por la comunidad, ideado para compartir conceptos de Threat Hunting y ayudar al desarrollo de analíticas y evaluaciones

- MITRE TRAM: Son las siglas de Threat Report ATT&CK Mapping, y está siendo desarrollado por MITRE. Su finalidad es ayudar a los analistas en la generación de informes

- SIGMA: Es un formato de firma genérico para sistemas SIEM. Se trata de una herramienta para que los analistas puedan describir sus métodos de detección una vez desarrollados

- YETI: Se trata de una plataforma de Threat Intelligence ideada para agrupar toda la información posible sobre inteligencia de amenazas. Está enfocada en la organización de los observables y recopilación de indicadores de compromiso. Disponéis de más información en la siguiente entrada: aquí

- Azure Zentinel: Es una herramienta de seguridad que permite detección de alertas, visibilidad de amenazas, búsqueda proactiva de vulnerabilidades y respuesta a las amenazas encontradas

- AMITT Framework: Son las siglas de Adversarial Misinformation and Influence Tactics and Technics. Es un framework ideado para poder dar una respuesta rápida a los incidentes

4. Emulación de adversarios

- MITRE Caldera: Es un sistema de simulación de adversarios opensource. Permite la simulación de ataques tras verse comprometido un sistema o red corporativa

- Red Canary ATOMIC Red Team: Se trata de una herramienta desarrollada por Red Canary para la ejecución de pruebas atómicas que simulen las mismas técnicas que utilizan los adversarios

- Mordor Re-Play Adversarial Techniques: Este proyecto proporciona eventos de seguridad para simular técnicas adversas. Estás técnicas están contenidas dentro del marco de MITRE ATT&CK

- MITRE Caltack Plugin: Se trata de un plugin para el sitio web de ATT&CK integrado dentro del servidor Caldera

- APTSimulator: Se trata de un script Windows que utiliza un conjunto de herramientas para simular que un sistema está comprometido. Está diseñado para que sea lo más simple posible

- FlightSim: Es una utilidad para generar tráfico de red malicioso, y así ayudar a los equipos de seguridad a evaluar los controles de seguridad aplicados

5. Recopilación de información

- Nmap: Es un popular programa de código abierto que permite realizar descubrimiento de puertos y servicios vulnerables

- IntelMQ: Se trata de una herramienta para equipos CTI, pensada para recopilar y procesar fuentes de información mediante una cola de mensajes

- Dnsrecon: Es una herramienta utilizada para recopilar información sobre DNS. Puede enumerar diferentes tipos de búsquedas de dominios, como por ejemplo, mediante Google, en caché, fuerza bruta, etc

- Orbit: Es una herramienta para el análisis de transacciones Blockchain. La información se representa como un grafo para facilitar la obtención de conexiones sospechosas

- FOCA: Son las siglas de Fingerprinting Organizations with Collected Archives. Es una herramienta utilizada para detectar información oculta a través de los metadatos de los documentos

6. Otras utilidades

- CyberChef: Se trata de una herramienta muy versátil y útil en operaciones de ciberseguridad. Es una suite de cálculo que permite codificar en Base64, realizar operaciones XOR, cifrar o descifrar cadenas o conversión de fechas, entre otras muchas utilidades

- KeepPass: Es un gestor de contraseñas que permite el almacenamiento de estas de forma segura

- FLOSS: Siglas de FireEye Labs Obfuscated String Solver. Es una herramienta de análisis estático para desofuscar cadenas de binarios en malware

- VLC: VLC es uno de los reproductores multimedia más conocidos de código abierto

- AutoIt3: Es un lenguaje de scripting para Windows, ideado para automatizar la GUI de este Sistema Operativo, la entrada desde teclado, el movimiento del ratón, etc

- Chrome: Popular navegador de Google

- OpenVPN: Es una herramienta de software libre para la conectividad punto a punto de forma privada

- Sublime Text: Editor de texto avanzado que permite la inclusión de muchas funcionalidades para desarrolladores

- Notepad++: Famoso editor de texto que permite la personalización mediante su gran catálogo de plugins

- Docker Desktop: Herramienta para la ejecución de contenedores Docker en Windows. En las últimas versiones, permite la ejecución de Kubernetes

- HxD: Se trata de un editor hexadecimal y editor de disco

- Sysinternals: Utilidad para Windows que permite gestionar los programas, servicios, procesos del sistema, entre otras funcionalidades

- Putty: Popular herramienta cliente para la conexión SSH con licencia open source

Conclusión

ThreatPursuit se posiciona como un gran aliado para los analistas de inteligencia, ya que proporciona una gran cantidad de herramientas para desarrollo, análisis, visualización y simulación de ataques.

Esta máquina virtual está diseñada para comenzar a trabajar rápidamente a través del gran abanico de posibilidades que ofrecen las herramientas integradas, y sobre todo que esta preparada para una personalización a medida en caso de necesidad para cada una de las investigaciones.

En el próximo artículo veremos como instalar y poner en marcha desde cero ThreatPursuit.